一、OSI 安全架构

SO的OS/RM是著名的网络架构模型,但是,OS/RM并没有在安全性方面作专门的设计,因此该模型本身的安全性是很弱的。为了改善网络的安全状况,提高网络安全强度,又在OSI/RM的基础上提出了一套OS安全架构,用以强化网络的安全性。

OSI 安全架构是一个面向对象的、多层次的结构,它认为安全的网络应用是由安全的服务实现的,而安全服务又是由安全机制来实现的

1.OSI 安全服务

针对网络系统的技术和环境,OS 安全架构中对网络安全提出了 5 类安全服务,即对象认证服务、访问控制服务、数据保密性服务、数据完整性服务、禁止否认服务。

(1) 对象认证服务。对象认证服务又可分为对等实体认证和信源认证,用于识别对等实体或信源的身份,并对身份的真实性、有效性进行证实。其中,对等实体认证用来验证在某一通信过程中的一对关联实体中双方的声称是一致的,确认对等实体中没有假冒的身份。信源认证可以验证所接收到的信息是否确实具有它所声称的来源。

(2) 访问控制服务。访问控制服务防止越权使用通信网络中的资源。访问控制服务可以分为自主访问控制、强制访问控制、基于角色的访问控制。由于 DAC、MAC 固有的弱点,以及 RBAC 的突出优势,所以 RBAC 一出现就成为在设计中最受欢迎的一种访问控制方法访问控制的具体内容前面已有讲述,此处不再赘述。

(3) 数据保密性服务。数据保密性服务是针对信息泄漏而采取的防御措施,包括信息保密、选择段保密、业务流保密等内容。数据保密性服务是通过对网络中传输的数据进行加密来实现的

(4) 数据完整性服务。数据完整性服务包括防止非法篡改信息,如修改、删除、插入、复制等。

(5) 禁止否认服务。禁止否认服务可以防止信息的发送者在事后否认自己曾经进行过的操作,即通过证实所有发生过的操作防止抵赖。具体的可以分为防止发送抵赖、防止递交抵赖和进行公证等几个方面。

2.OS安全机制

为了实现前面所述的 OS5 种安全服务,OS 安全架构建议采用如下 8 种安全机制:加密机制、数字签名机制、访问控制机制、数据完整性机制、鉴别交换机制、流量填充机制路由验证机制、公正机制。

(1) 加密机制。加密机制即通过各种加密算法对网络中传输的信息进行加密,它是对信息进行保护的最常用措施。加密算法有许多种,大致分为对称密钥加密与公开密钥加密两大类,其中有些(例如,DES 等)加密算法已经可以通过硬件实现,具有很高的效率,

(2) 数字签名机制。数字签名机制是采用私钥进行数字签名,同时采用公开密钥加密算法对数字签名进行验证的方法。用来帮助信息的接收者确认收到的信息是否是由它所声称的发送方发出的,并且还能检验信息是否被篡改、实现禁止否认等服务。

(3) 访问控制机制。访问控制机制可根据系统中事先设计好的一系列访问规则判断主体对客体的访问是否合法,如果合法则继续进行访问操作,否则拒绝访问。访问控制机制是安全保护的最基本方法,是网络安全的前沿屏障

(4) 数据完整性机制。数据完整性机制包括数据单元的完整性和数据单元序列的完整性两个方面。它保证数据在传输、使用过程中始终是完整、正确的。数据完整性机制与数据加密机制密切相关

(5) 鉴别交换机制。鉴别交换机制以交换信息的方式来确认实体的身份,一般用于同级别的通信实体之间的认证。要实现鉴别交换常常用到如下技术。

①口令:由发送方提交,由接收方检测。

②加密:将交换的信息加密,使得只有合法用户才可以解读。

③实体的特征或所有权:例如,指纹识别、身份卡识别等

(6) 业务流填充机制。业务流填充机制是设法使加密装置在没有有效数据传输时,还按照一定的方式连续地向通信线路上发送伪随机序列,并且这里发出的伪随机序列也是经过加密处理的。这样,非法监听者就无法区分所监听到的信息中哪些是有效的,哪些是无效的从而可以防止非法攻击者监听数据,分析流量、流向等,达到保护通信安全的目的。

(7) 路由控制机制。在一个大型的网络里,从源节点到目的节点之间往往有多种路由其中有一些是安全的,而另一些可能是不安全的。在这种源节点到目的节点之间传送敏感数据时,就需要选择特定的安全的路由,使之只在安全的路径中传送,从而保证数据通信的安

(8) 公证机制。在一个复杂的信息系统中,一定有许多用户、资源等实体。由于各种原因,很难保证每个用户都是诚实的,每个资源都是可靠的,同时,也可能由于系统故障等原因造成信息延、丢失等。这些很可能会引起责任纠纷或争议。而公证机构是系统中通信的各方都信任的权威机构,通信的各方之间进行通信前,都与这个机构交换信息,从而借助于这个可以信赖的第三方保证通信是可信的,即使出现争议,也能通过公证机构进行仲裁。

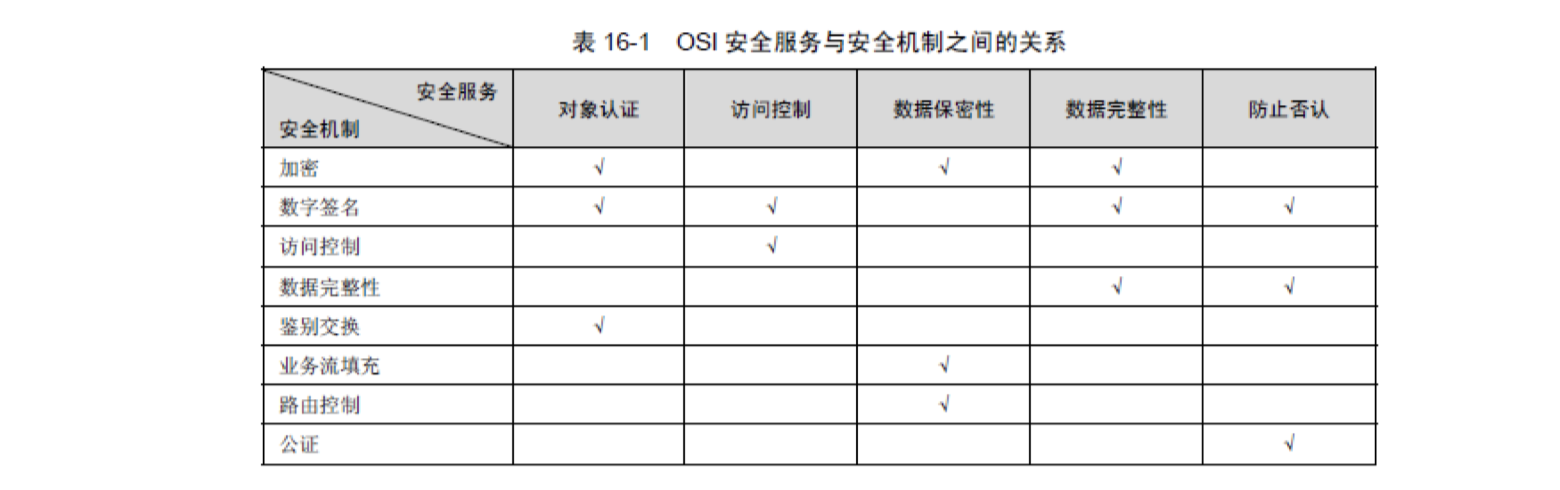

3.OSI 安全服务与安全机制之间的关系

OSI 安全服务与安全机制之间不是一一对应的关系。有的服务需要借助多种机制来实线同时,有些机制可以提供多种服务。

二、VPN 在网络安全中的应用

虚拟专用网络(Virtual Private Network, VPN)是指利用不安全的公共网络如 Internet 等作为传输媒介,通过一系列的安全技术处理,实现类似专用网络的安全性能,保证重要信息的安全传输的一种网络技术。

1.VPN 技术的优点

VPN 技术具有非常突出的优点,主要包括

(1) 网络通信安全。VPN 采用安全隧道等技术提供安全的端到端的连接服务,位于 VPN 两端的用户在 Internet 上通信时,其所传输的信息都是经过 RSA 不对称加密算法加密处理的,它的密钥则是通过 Diffie- Hellman 算法计算得出的,可以充分地保证数据通信的安全。

(2) 方便的扩充性。利用 VPN 技术实现企业内部专用网络,以及异地业务人员的远程接入等,具有方便灵活的可扩性。首先是重构非常方便,只需要调整配置等就可以重构网络;其次是扩充网络方便,只需要配置几个节点,不需要对己经建好的网络作工程上的调整。

(3) 方便的管理。利用 VPN 组网,可以把大量的网络管理工作放到互联网络服务提供商一端来统一实现,从而减轻了企业内部网络管理的负担。同时 VPN 也提供信息传输、路由等方面的智能特性及与其他网络设备相独立的特性,也给用户提供了网络管理的灵活的手段。

(4) 节约成本显著。利用已有的无处不在的 Internet 组建企业内部专用网络,可以节省大量的投资成本及后续的运营维护成本。以前,要实现两个远程网络的互联,主要是采用专线连接方式。这种方式成本太高。而 VPN 则是在 Internet 基础上建立的安全性较好的虚拟专用网,因此成本比较低,而且可以把一部分运行维护工作放到服务商端,又可以节约部分维护成本。

2.VPN的原理

实现 VPN 需要用到一系列关键的安全技术,包括:

(1) 安全隧道技术。即把传输的信息经过加密和协议封装处理后再嵌套装入另一种协议的数据包中送入网络中,像普通数据包一样进行传输。经过这样的处理,只有源端和目标端的用户对加密封裝的信息能进行提取和处理,而对于其他用户而言,这些信息只是无意义的垃圾。

(2) 用户认证技术。在连接开始之前先确认用户的身份,然后系统根据用户的身份进行相应的授权和资源访问控制。

(3) 访问控制技术。由 VPN 服务的提供者与最终网络信息资源的提供者共同协商确定用户对资源的访问权限,以此实现基于用户的访问控制,实现对信息资源的保护。

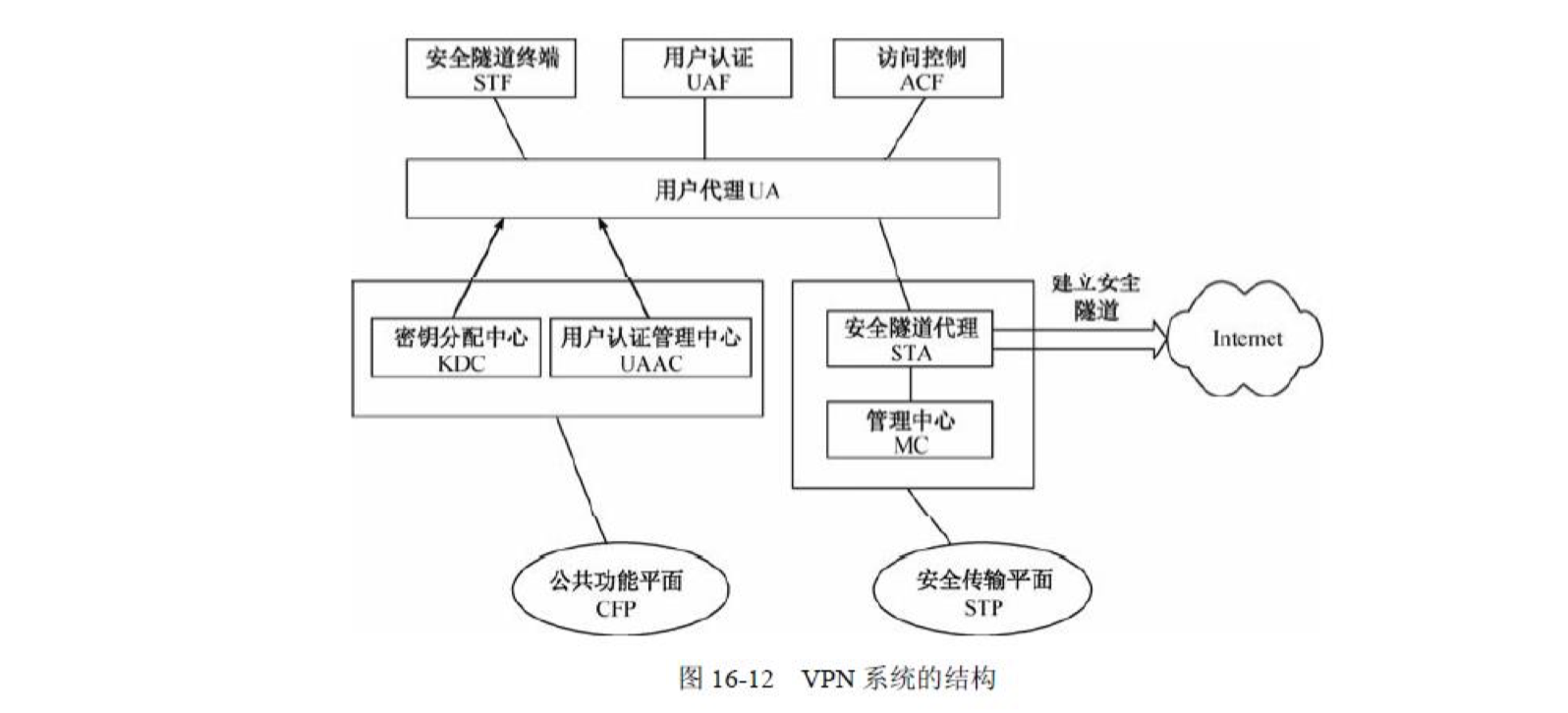

安全隧道代理和管理中心组成安全传输平面(Secure Transmission Plane, STP),实现在 Internet 上安全传输和相应的系统管理功能。用户认证管理中心和密钥分配中心组成公共功能平面(Common Function Plane, CFP),它是安全传输平面的辅助平面,主要向用户代理提供相对独立的用户身份认证与管理、密钥的分配与管理功能。

建立 VPN 通信时,VPN 用户代理向安全隧道代理请求建立安全隧道,安全隧道代理接受后,在管理中心的控制和管理下在 Internet 上建立安全隧道,然后向用户提供透明的网络传输。VPN 用户代理包括安全隧道终端功能、用户认证功能和访问控制功能三个部分,它们共同向上层应用提供完整的 VPN 服务。